Inhaltsverzeichnis

Anonym im Internet - Seite 1

Nicht anonym im Internet

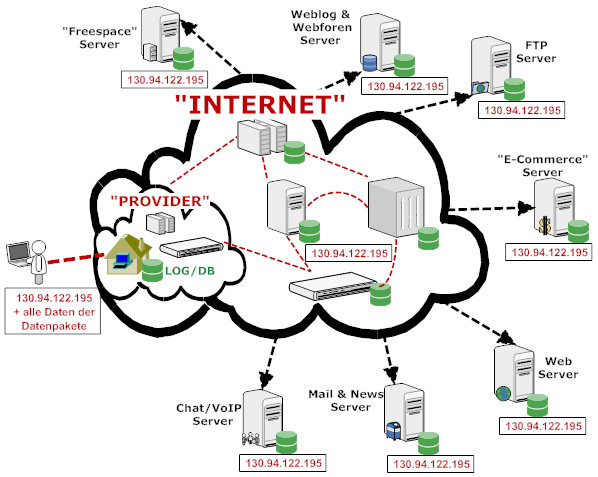

Besitzt man als Kunde ein Konto bei einem Internetdienstanbieter, weist der Internetdienstanbieter der Netzwerkschnittstelle bzw. Netzwerkkarte des Rechners oder Routers jedesmal eine wechselnde Adresse zu, wenn sich der Kunde über seinen Rechner bzw. Router beim Internetdienstanbieter mit seinen Zugangsdaten einloggt, um sich mit dem Internet zu verbinden. Die Adresse ist eine eindeutige Kennung, die für das Internet Protokoll (IP) – dem grundlegenden Netzwerkprotokoll des Internets zur Adressierung von Datenpaketen – in der Version 4 (IPv4) aus vier Zahlengruppen mit je drei Zahlen besteht. Die Adresse 130.94.122.195 ist zum Beispiel eine IPv4 Adresse. Sie wird deshalb auch kurz als „IP-Adresse“ bezeichnet – bei der obigen Zugangsart auch „dynamische IP-Adresse“.

Bei einem anderen Kontotyp wechselt die IP-Adresse nicht mit jedem Login-Vorgang, sondern der Kunde kann über eine gleichbleibende, „statische“ IP-Adresse verfügen. Jedem Gerät, das dem Absenden, Übertragen und Empfangen von Datenpaketen über das Internet dient, ist eine IP-Adresse zugewiesen, die in das Adressfeld zur Aufnahme des Absenders (Quelle) und Empfängers (Ziel) jedes Datenpakets eingetragen werden, um sie in einem Netzwerk über das Steuerungsprotokoll zur Datenübermittlung Transmission Control Protocol (TCP) – dem grundlegenden Netzwerkprotokoll des Internets für den zuverlässigen Transport von Datenpaketen – dem richtigen Empfängerrechner zustellen zu können und eine wechselseitige Kommunikation zwischen Sender- und Empfängerrechner zu ermöglichen.

Neben der IP-Adresse benötigt der Kunde die IP-Adresse eines oder mehrerer DNS Nameserver. Das sind spezielle Rechner, zu deren Funktion die Übersetzung bzw. Namensauflösung eines Full Qualified Domain Namen (FQDN) wie zum Beispiel „wiki.kairaven.de“, der auch als Hostname bezeichnet wird, in die IP-Adresse gehört. Die IP-Adresse wird benötigt, da im Internet alle Datenpakete nur mit IP-Adressen adressiert werden und nicht mit den Hostnamen. Für die Namensauflösung trägt der Kunde die IP-Adressen der Nameserver seines Internetdienstanbieters in die Netzwerkkonfiguration seines Betriebssystems bzw. Routers ein oder er erhält sie mit seiner IP-Adresse und weiteren netzwerkspezifischen Adressen automatisch per Dynamic Host Configuration Protocol (DHCP).

Das bedeutet, ab dem Zeitpunkt des Loginvorgangs kann der Internetdienstanbieter über Information verfügen, welchem Kunden (mittels der persönlichen Stammdaten des Kunden, die mit den Systemdaten Anschlusskennung und Passwort verknüpft sind) an einem bestimmten Zeitpunkt (Datum und Uhrzeit) eine bestimmte IP-Adresse zugewiesen war, bei welchen Nameservern der Kunde Anfragen zur Namensauflösung stellte und nach welchen Hostnamen seitens des Kunden nachgefragt wurde.

Wenn der Internetnutzer Internetdienste wie WWW, E-Mail, FTP, Usenet, IRC oder Jabber in Anspruch nimmt, heißt das, über entsprechende Internetanwendungen wie Webbrowser, Mail- und FTP-Programme, Newsreader und Jabber-Clients lässt der Internetnutzer seinen Rechner eine Verbindung mit entfernten Zielrechnern im Internet herstellen, die als Web-, Mail-, FTP-, News-, IRC- und Jabber-Server die entsprechenden Dienste anbieten. Zuvor übergibt der Internetnutzer der Internetanwendung eine Uniform Resource Identifier (URI) Information, die den Hostnamen des Zielrechners enthält, der zuerst in die IP-Adresse aufgelöst wird. Zusätzlich zum Hostnamen kann er der Internetanwendung den genauen Pfad zu bestimmten Dateien oder Verzeichnissen auf dem Zielrechner und die Portnummer übergeben. Die Ports dienen ebenfalls der Verbindung zwischen zwei Rechnern, der Adressierung von Datenpaketen und ihrer Zuordnung zum entsprechenden Internetdienst bzw. Dienstprotokoll. Die Verbindung wird über die obigen IP- und TCP-Protokolle und Dienstprotokolle (z. B. HTTP, SMTP, IMAP, POP3, NNTP, IRC, XMPP) hergestellt und aufrechterhalten. Dabei wird auch immer die IP-Adresse des Internetnutzers bis zum Server des Diensteanbieters weitergeleitet.

Neben der IP-Adresse werden in den Datenpaketen die verwendeten Ports, Zeitangaben, Pfadangaben zu bestimmten Dateien, die eigentlichen Nutzdaten (z. B. der Inhalt einer MP3 Datei, einer Webseite, Benutzernamen und Passwörter) und Informationen der Internetanwendung, die u. a. Angaben zum verwendeten Betriebssystem, Versionsnummern und bevorzugten Sprachen enthalten können, transportiert und bis zum Zielrechner weitergeleitet.

Die Datenpakete werden aber nicht direkt zwischen dem Rechner des Internetnutzers und den Servern, auf denen Internetdienste laufen, ausgetauscht und übertragen, sondern durchlaufen – da „das Internet“ aus vielen global zusammengeschalteten Netzwerken besteht, die wiederum aus verschiedenen Netzwerkkomponenten bestehen – mehrere Zwischenstationen in unterschiedlicher Anzahl. Vom Rechner des Internetnutzers gelangen die Datenpakete zuerst in das Netzwerk des Internetdienstanbieters und werden von dort über Router, Switches, Gateways und Internet-Knoten, die als Austauschpunkte die Netzwerke der Internetdienstanbieter miteinander verbinden, bis in das Netzwerk des Internetdienstanbieters des Servers weitergeleitet und schließlich dem Server selbst zugestellt.

Auf jedem Server kann der Anbieter eines Internetdienstes Anwendungen laufen lassen, die alle Daten und Informationen – inklusive der IP-Adresse, die der Internetnutzer zu ihm übertägt, in Logdateien aufzeichnen, in Datenbanken abspeichern und mit weiteren Programmen weiterverarbeiten oder auswerten. Das trifft für alle obigen Zwischenstationen im Internet zu, die Datenpakete des Internetanwenders passieren.

Die Gründe für das Protokollieren in Logdateien und Datenbanken sind vielfältig: die Daten dienen den Betreibern der Server und Zwischenstationen für statistische Auswertungen zwecks Veränderung oder Verbesserung der Angebote und Funktionen, als Ausgangsmaterial für Analysen zur Erkennung von Angriffen, Einbruchsversuchen, Spammern oder Nutzern, die seinen Dienst missbrauchen, der Befriedigung persönlicher Neugier, der kommerziellen Nutzung per Weiterverkauf an Werbeunternehmen und Data-Mining Agenturen oder für den zielgruppengenauen Einsatz von Werbung und für Data-Mining Analysen, bei denen die Daten mit weiteren Daten verglichen, verknüpft und mit statistischen Methoden ausgewertet werden, um zum Beispiel Nutzungs-, Konsum-, Interessens-, Persönlichkeits- und Beziehungsprofile für jeden einzelnen Nutzer anfertigen zu können.

Das bedeutet, an allen Zwischenstationen der technischen Infrastruktur des Internets und insbesondere auf allen Servern der in Anspruch genommenen Internetdienste können von den Betreibern – mit Ausnahme der persönlichen Stammdaten des Internetnutzers – die gleichen Daten wie durch den Internetdienstanbieter des Internetnutzers – inklusive der IP-Adresse des Internetnutzers, erhoben und für vielfältige Zwecke weiterverarbeitet werden.

Die Qualität und der Umfang der eingesetzten Analyse- und Auswertungsmethoden und der Informationen, die der Internetnutzer selbst neben seiner IP-Adresse während der Nutzung des Internetdienstes überträgt, kann im Resultat zu Datensammlungen und Informationsprofilen führen, die nicht nur einer bestimmten IP-Adresse, sondern einer bestimmten Person zugeordnet werden können. Dies trifft speziell dann zu, wenn die pseudonyme Nutzung eines Internetdienstes ausgeschlossen ist, weil zum Beispiel mit der Nutzung Authentifikationsverfahren zur Überprüfung der Identität des Internetnutzers verbunden sind und die Verfahren zur vorherigen Identitätsfeststellung an die Preisgabe realer persönlicher Daten gebunden ist, die nicht umgangen werden kann. Ganz zu schweigen von Internetnutzern, die dem Diensteanbieter auch dann reale persönliche Daten übergeben, wenn deren Angabe gar nicht gefordert wird.

Neben der Erhebung und Nutzung der Daten durch Diensteanbieter, Betreiber der technischen Internet-Infrastruktur und private Dritte, können Polizeibehörden und Geheimdienste offiziell auf der Grundlage einer Reihe von Gesetzen, die der Strafverfolgung, aber auch der präventiven Gefahrenabwehr und Kriminalitätsvorbeugung dienen sollen, Auskünfte zu den persönlichen Stammdaten und Systemdaten des Internetnutzers einholen und die Herausgabe der Logdateien bei Internetdienstanbietern und Internetdienstenabietern einfordern. Zusätzlich können Sicherheitsbehörden nach richterlicher Genehmigung die Echtzeit-Überwachung der Internetkommunikation und transportierten Daten anordnen. Der Bundesnachrichtendienst kann außerdem für die strategische Fernmeldeaufklärung den ins Ausland abgehenden Internetdatenverkehr mit versiegelten „Blackbox“ Abhörschnittstellen überwachen.

Information zu Überwachungssystemen wie ECHELON, CARNIVORE, SORM und gleichartige Systeme, auf das Internet ausgerichtete Programme zum Data-Mining und Datenabfangen, die von Militär- und Geheimdienstebehörden entwickelt und eingesetzt werden und Internetüberwachungszentren im In- und Ausland, in denen Vertreter der Polizei- und Geheimdienstbehörden verdeckte Internetüberwachung betreiben und Daten auswerten, lassen den Rückschluss zu, dass auch inofiziell, informell und illegal Daten, die Internetnutzer senden, empfangen und mit anderen Rechnern austauschen, abgefangen, gesammelt und ausgewertet werden. Über die im Inland, europäischen Ausland und in außereuropäischen Staaten gesetzlich erzwungene Vorratsdatenspeicherung von Verkehrsdaten (VDS), die Internetzugang-, Internetdienste- und Telekommunikationsdiensteanbieter durchführen müssen, werden für jeden Internetnutzer verdachts- und anlassunabhängig monate- bis jahrelang nahezu alle Internetverbindungen mit IP-Adressen, Zeitpunkten und Zeiträumen der Internetnutzung, E-Mail Adressen, Benutzer- und Anschlusskennungen in einer VDS-Datenbank abgespeichert. Datensätze aus der VDS-Datenbank können dann über die bereits bekannten Überwachungsschnittstellen für die ITK-Überwachung an alle Sicherheitsbehörden und weitere dazu ermächtigte Behörden übertragen werden.

Das bedeutet, staatliche Sicherheitsbehörden des In- und Auslandes verfügen über das Potential – im In- und Ausland, präventiv und generell, akut in Echtzeit auf den Einzelfall bezogen oder nachträglich, offiziell und auf Grundlage rechtlicher und juristischer Vorschriften oder verdeckt und inoffiziell – an die gleichen Daten zu gelangen wie Internetdienstanbieter und Internetdiensteanbieter, IP-Adressen Personen zuzuordnen, übermittelte oder abgefangene Daten mit anderen Daten zu verknüpfen und zu analysieren und damit über jede Person umfangreiche Profile zu gewinnen.

Gegen ein global organisiertes Abhör- und Überwachungssystem aller Geheimdienste eines Staates oder den Verbund der Abhör- und Überwachungssysteme der Geheimdienste mehrerer Staaten – wie es z. B. bei Programmen der UKUSA Staaten und den mit ihnen verbündeten Staaten der Fall zu sein scheint, die zusammen als globaler Angreifer auftreten und gleichzeitig in relevantem Umfang Stationen eines Anonymisierung-Netzwerks stellen, wodurch z. B. umfassende Analysen des globalen Netzwerkverkehrs möglich sind, werden auch Anonymisierung-Netzwerke wie Tor und I2P nur begrenzten Schutz bieten und allenfalls gegenüber einzelnen Zielrechnern die reale IP-Adresse und Verortung verschleiern können.

Anonym und abgesichert im Internet

Um allen oben dargstellten Möglichkeiten und Konseqenzen der nicht anonymen Internetnutzung praktisch-technisch zu begegnen, damit Eingriffe in die eigene Privatsphäre, Aufhebung persönlicher Geheimnisse, Einblicke in Kommunikationsinhalte, Bildung verschiedener Profiltypen zur eigenen Person und Angriffe gegen das Recht, selbst über Umfang und Qualität der Daten zu bestimmen, die Andere erheben und weiterverarbeiten, abzuwehren, sind mehrere Methoden, Verhaltens- und Grundregeln anzuwenden:

- alle Komponenten, die an der Internetnutzung beteiligt sind – Betriebssystem, Internetanwendungen, Router usw. – sind weitestgehend so auszuwählen, zu bedienen und zu konfigurieren, dass unbefugte Zugriffe und Angriffe verhindert oder stark erschwert sind und die anonyme und verschlüsselte Internetnutzung unterstützt wird.

- alle Daten auf dem eigenen Rechner, die Aufschluß über Persönlichkeit und Identität des Internetnutzers geben oder die Person des Internetnutzers kompromitieren bzw. gefährden könnten, sind verschlüsselt und abgesichert gegen äußere Zugriffe zu speichern.

- so weit wie möglich wird die Preis- und Angabe persönlicher Daten und Informationen im Internet unterlassen. Internetdiensteangebote, die mit Pseudonymen und anonym zu nutzen sind, sind gegenüber Internetdiensteanbietern, wo dies nicht möglich ist, zu bevorzugen.

- wo immer es möglich ist, ist eine Punkt-zu-Punkt Verschlüsselung zu nutzen – sei es die TLS verschlüsselte Verbindung zu einem Webserver, die S/MIME oder OpenPGP Verschlüsselung von E-Mails, die TLS Verschlüsselung zum Jabber-Server oder die OTR-Verschlüsselung von Jabber-Chats.

- der Transport aller Daten – auch bereits verschlüsselter Daten – und die Nutzung aller Internetdienste wird weitesgehend über anonymisierende Netzwerke geleitet und wahrgenommen.

- wem es möglich ist, der beteiligt sich praktisch-technisch mit der Benutzung anonymisierender und verschlüsselnder Anwendungen und der Mitwirkung an anonymisierende Netzwerke.

Anon-Netiquette

Der Begriff Netiquette bezeichnet Verhaltensregeln, die sich die Nutzer bestimmter Internet-Dienste und -Plattformen freiwillig selbst geben und auferlegen, ohne dass sie rechtsverbindlich wären. Auch bei der Nutzung von Anon-Plattformen sollten die Anwender bestimmte Verhaltensregeln beherzigen, die hier als Vorschlag aufgeführt sind:

- Anon-Netze dienen primär der Ausübung verschiedener Grundrechte und ihres Schutzes: unbeobachtete und uneingeschränkte Kommunikation, freie Meinungsäußerung auch unter repressiven Bedingungen, freier und unbeoachteter Zugang zu Informationen, freie Veröffentlichung von Informationen auch unter Bedingungen der Zensur. Jeder Nutzer sollte sich bei der Nutzung von Anon-Plattformen bewußt machen, ob seine individuelle Nutzung diesen Zwecken dient oder schadet und sich schädigende Nutzungen untersagen.

- Am Ende jeder Verbindung über ein Anon-Netz, die nicht nur innerhalb eines geschlossenen Nutzerkreises oder eines Anon-Netzes existiert, sondern offene Verbindungen zu allen möglichen Kontaktpunkten im Internet aufnimmt, kann eine Enzelperson oder eine Organisation als Endpunkt stehen, auf die eine missbräuchliche oder strafrechtliche Nutzung zurückfallen kann. Da jedes Anon-Netz mit der Existenz ausreichender Endpunkte steht und fällt, sollten Handlungen unterlassen werden, für die ein Endpunkt stellvertretend in die (straf)rechtliche Verantwortung genommen werden kann.

- Bittet ein Anon-Netz darum, bestimmte Nutzungen nicht vorzunehmen (z. B. volumenintensives File-Sharing aufgrund (noch) unzureichender Übertragungskapazitäten des Anon-Netzes), sollte jeder Nutzer der Bitte folgen.

- Jeder Nutzer sollte die Anonymität anderer Nutzer in dem gleichen Maße achten und wahren wie er seine eigene Anonymität geachtet und gewahrt wissen will.

Jeder Nutzer eines Anon-Netzes, der gegen diese Verhaltensregeln handelt, trägt aktiv dazu bei, dass in letzter Konsequenz keinem Nutzer und damit ihm selbst ein Anon-Netz zur Verfügung steht.